Contrairement à l’idée reçue, la sanctuarisation du territoire ne s’obtient plus par l’empilement de murs ou d’effectifs, mais par l’adoption d’une doctrine de défense dynamique.

- Les barrières physiques sont systématiquement contournées par des tactiques d’infiltration modernes (drones, mini-submersibles, tunnels).

- La supériorité opérationnelle repose sur la fusion multi-capteurs (radar, sismique, optique) et l’orchestration des effecteurs mobiles.

Recommandation : Auditez vos dispositifs actuels non pas sur leurs capacités isolées, mais sur leur niveau d’intégration au sein d’une chaîne C4ISR (Command, Control, Communications, Computers, Intelligence, Surveillance, and Reconnaissance) unifiée et réactive.

Face à des menaces d’incursion toujours plus protéiformes et agiles, la posture traditionnelle de défense frontalière montre ses limites. L’imaginaire collectif, façonné par des siècles de fortifications, s’accroche encore à l’idée d’une ligne Maginot moderne, un mur infranchissable garant de l’intégrité nationale. Cette vision, si rassurante soit-elle, est un anachronisme stratégique. Les adversaires, qu’il s’agisse de réseaux criminels, de groupes terroristes ou d’unités étatiques non conventionnelles, ne raisonnent plus en termes de franchissement de force, mais de contournement furtif.

La discussion se focalise souvent sur l’augmentation des effectifs ou le déploiement de nouvelles technologies de manière isolée. Or, un drone sans radar est aveugle, un capteur sans force d’intervention est inutile, et une brigade sans renseignement local est impuissante. La véritable rupture ne réside pas dans l’acquisition de nouveaux moyens, mais dans leur orchestration au sein d’une doctrine de défense intégrée, dynamique et pensée en profondeur. Il ne s’agit plus de tenir une ligne, mais de contrôler un volume, une zone tridimensionnelle où chaque élément, du capteur sismique enterré à l’aéronef en patrouille, participe à une connaissance situationnelle partagée en temps réel.

Cet article n’est pas un catalogue de solutions technologiques. C’est un exposé de doctrine opérationnelle à l’attention des commandants et des responsables de la sûreté territoriale. Nous analyserons pourquoi le paradigme de la défense statique est obsolète et comment articuler une défense en profondeur, de la surveillance côtière « zéro angle mort » au contrôle des zones rurales et des points d’entrée aériens négligés. L’objectif est de passer d’une logique de réaction à une posture de préemption, où la maîtrise de l’information et la rapidité de la manœuvre constituent les piliers de la souveraineté.

Ce guide stratégique détaille les composantes essentielles d’une doctrine de défense territoriale moderne, en explorant les failles des approches conventionnelles et en proposant des modèles opérationnels intégrés pour chaque type de frontière.

Sommaire : La nouvelle doctrine de sanctuarisation des frontières nationales

- Pourquoi les murs physiques ne suffisent plus face aux nouvelles tactiques d’infiltration ?

- Comment coupler radars et drones pour une surveillance « zéro angle mort » de la côte ?

- Défense statique ou défense mobile : quelle doctrine pour couvrir une zone rurale vaste ?

- L’erreur de négliger les petits aérodromes secondaires dans le dispositif de sûreté aérienne

- Intercepter une incursion aérienne hostile : la procédure d’alerte en 4 phases chronométrées

- Comment déployer des capteurs sismiques pour détecter les passages en forêt dense ?

- Pourquoi fermer une brigade de proximité est souvent un calcul économique contre-productif ?

- Maîtrise des frontières : les technologies biométriques suffisent-elles à stopper les infiltrations illégales ?

Pourquoi les murs physiques ne suffisent plus face aux nouvelles tactiques d’infiltration ?

La construction de barrières physiques est la réponse la plus instinctive à une menace d’incursion. Pourtant, sur le théâtre des opérations modernes, un mur n’est qu’un obstacle temporaire, un simple défi technique pour un adversaire déterminé. La sophistication croissante des tactiques d’infiltration rend cette défense statique largement insuffisante, voire obsolète. L’adversaire ne cherche plus à forcer le passage, mais à le contourner par les airs, sous terre ou par la mer, exploitant chaque faille d’un dispositif unidimensionnel. L’augmentation des flux le démontre : les 130 000 détections de franchissements illégaux en Méditerranée centrale en 2023, soit une hausse de 78% par rapport à 2022, prouvent que la pression ne faiblit pas et s’adapte.

Les organisations criminelles et autres acteurs hostiles ont développé un véritable arsenal de contournement. Plutôt que de se confronter à la barrière elle-même, ils opèrent dans les dimensions que le mur ne couvre pas. Ces tactiques incluent :

- L’utilisation de drones de livraison pour faire passer de petits volumes (drogue, matériel, documents) par-dessus les clôtures.

- Le creusement de tunnels sophistiqués, parfois équipés de systèmes de ventilation et de rails, rendant la détection en surface très complexe.

- Le déploiement de brouilleurs de signaux (jammers) pour neutraliser les capteurs électroniques et les systèmes de communication de la surveillance frontalière.

- L’emploi de mini-submersibles artisanaux ou de scooters sous-marins pour des infiltrations côtières discrètes.

- Des manœuvres de saturation, consistant à lancer de multiples tentatives d’incursion simultanées en des points différents pour submerger les capacités de réponse.

Face à cette menace tridimensionnelle et intelligente, opposer un simple mur relève de la pensée stratégique du passé. La seule réponse viable est une défense en profondeur, où la barrière physique n’est qu’un des nombreux éléments d’un système de capteurs et d’effecteurs bien plus vaste, capable de détecter et d’intercepter une menace bien avant qu’elle n’atteigne l’obstacle physique.

Comment coupler radars et drones pour une surveillance « zéro angle mort » de la côte ?

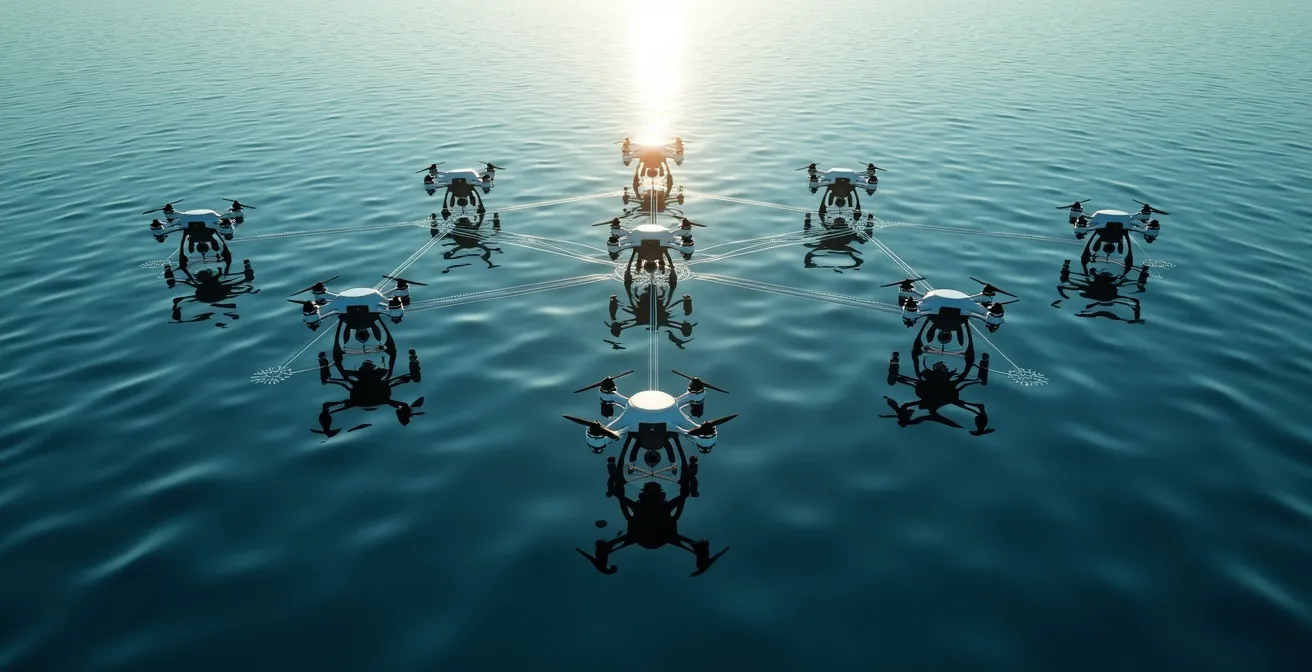

La surveillance du littoral représente un défi majeur : une étendue immense, changeante, et pleine d’angles morts où des embarcations rapides et de petite taille peuvent se dissimuler. La solution ne réside pas dans la multiplication des patrouilleurs, coûteux et limités, mais dans la création d’une bulle de surveillance dynamique et multi-couches. Cette doctrine repose sur le couplage systématique de radars côtiers à longue portée et d’essaims de drones de surveillance (UAV).

Ce dispositif fonctionne en deux temps. Premièrement, les radars côtiers et les systèmes de surveillance par satellite assurent une veille permanente sur une large zone. Leur rôle est de détecter toute anomalie : une embarcation sans signal AIS (Automatic Identification System), une trajectoire suspecte, ou un regroupement en mer. Ils agissent comme des sentinelles à l’échelle stratégique. Dès qu’une détection est qualifiée de potentiellement hostile ou suspecte, la deuxième phase s’enclenche : le lever de doute par drone.

Un ou plusieurs drones à long rayon d’action, pré-positionnés le long de la côte, sont immédiatement dirigés vers les coordonnées fournies par le radar. Grâce à leurs capteurs optroniques (caméras jour/nuit, infrarouge), ils permettent une identification formelle de la menace en temps réel. Le flux vidéo est retransmis au centre de commandement, permettant aux opérateurs de caractériser la cible (type de navire, nombre de personnes à bord, présence d’armes) et de décider de la nature de l’intervention. Ce couplage transforme une simple détection radar anonyme en un renseignement d’origine image (IMINT) actionnable, supprimant les angles morts et optimisant l’emploi des moyens d’intervention navals ou aériens qui ne sont engagés qu’à bon escient.

Défense statique ou défense mobile : quelle doctrine pour couvrir une zone rurale vaste ?

Le contrôle d’une frontière terrestre en zone rurale, montagneuse ou forestière, pose un dilemme doctrinal : faut-il privilégier des points de contrôle fixes (défense statique) ou des patrouilles itinérantes (défense mobile) ? La réponse n’est pas binaire. Une doctrine efficace combine les deux approches dans un concept de contrôle dynamique de zone, où la mobilité et l’imprévisibilité deviennent les maîtres-mots pour saturer le terrain d’une présence dissuasive.

Comme le rappelle la Gendarmerie nationale française, son rôle est central et complémentaire de celui de la Police aux frontières (PAF) et des Douanes. Son action s’articule autour de la détection et du contrôle, en s’adaptant aux spécificités de chaque zone. Dans cette optique, la citation suivante souligne la complémentarité des forces :

La gendarmerie nationale joue un rôle central dans la surveillance des frontières intérieures françaises, en complémentarité avec les forces menantes dans le domaine, que sont la Police aux frontières et les Douanes. Son action, articulée autour de la détection et du contrôle, s’étend sur tout le territoire, s’adaptant aux spécificités de chaque zone.

– Gendarmerie nationale, Article sur la lutte contre l’immigration irrégulière

La défense purement statique, basée sur des checkpoints, crée des routines que les passeurs apprennent vite à contourner. La défense mobile, quant à elle, repose sur des patrouilles motorisées ou pédestres, appuyées par des moyens aériens légers (hélicoptères, drones), qui effectuent des contrôles aléatoires sur les axes secondaires et les sentiers connus. L’imprévisibilité de ces contrôles génère un effet de dissuasion bien supérieur à celui d’un barrage fixe.

Étude de Cas : Le dispositif « Force Frontières » dans les Alpes

Mis en place à titre expérimental en 2023 à la frontière franco-italienne (Alpes-Maritimes et Hautes-Alpes), le dispositif « Force Frontières » est un exemple concret de doctrine hybride. Il ne s’agit pas de créer une nouvelle unité, mais de renforcer la surveillance pour lutter contre l’immigration irrégulière en optimisant l’emploi des forces de gendarmerie existantes. Ce modèle combine des postes de contrôle renforcés sur les axes principaux avec une augmentation significative des patrouilles mobiles et des missions de reconnaissance dans les zones montagneuses difficiles d’accès, démontrant que la flexibilité et l’adaptabilité sont les clés du succès en terrain complexe.

L’erreur de négliger les petits aérodromes secondaires dans le dispositif de sûreté aérienne

Le dispositif de sûreté aérienne se concentre logiquement sur les grands aéroports internationaux, dotés de moyens de contrôle robustes. C’est une erreur stratégique. Le territoire est parsemé de centaines d’aérodromes secondaires, de pistes privées et de bases ULM qui constituent autant de « portes dérobées » pour des incursions discrètes. Ces plateformes, souvent peu ou pas surveillées, sont idéales pour le trafic de biens illicites, l’exfiltration de personnes ou même l’insertion d’agents hostiles via des aéronefs légers volant à basse altitude pour échapper à la couverture radar primaire.

L’ampleur du problème est significative. En France, par exemple, on dénombre officiellement 126 points de passage frontaliers, dont seulement 22 aériens tenus en permanence par la Police Aux Frontières (PAF). Cette statistique ne couvre qu’une infime partie des pistes existantes, laissant un angle mort béant dans la sécurité nationale. La menace n’est pas théorique : des aéronefs légers sont régulièrement utilisés pour le trafic de stupéfiants entre l’Espagne, la France et d’autres pays européens.

Sécuriser ces points d’entrée diffus ne requiert pas un déploiement massif et permanent de forces. Une doctrine de surveillance intelligente, combinant technologie et coopération locale, est bien plus efficace. Il s’agit de mettre en place un réseau de capteurs et de protocoles d’alerte rapides pour transformer ces zones de non-droit en zones sous contrôle.

Plan d’action : Sécurisation des aérodromes secondaires

- Déployer des récepteurs ADS-B passifs pour détecter tout aéronef, même ceux cherchant à masquer leur présence en coupant leur transpondeur.

- Installer des capteurs acoustiques multi-azimuts autour des pistes pour repérer les décollages et atterrissages anormaux, notamment de nuit.

- Renforcer la sécurisation physique des infrastructures critiques : hangars (contrôle d’accès) et pompes à carburant (verrouillage, surveillance vidéo).

- Mettre en place un filtrage systématique du personnel ayant accès aux pistes (membres d’aéro-clubs, mécaniciens) avec des vérifications de sécurité régulières.

- Établir un protocole de liaison rapide et direct entre les responsables d’aéro-clubs, la gendarmerie des transports aériens et le commandement de la défense aérienne.

Intercepter une incursion aérienne hostile : la procédure d’alerte en 4 phases chronométrées

La détection d’une incursion aérienne non identifiée déclenche une course contre la montre. La procédure d’interception, connue sous le nom de « posture permanente de sûreté aérienne », est une séquence d’actions rigoureusement orchestrée, de la détection à la neutralisation. Cette chaîne C4ISR repose sur la fusion de données et une gradation de la réponse, garantissant une réaction proportionnée et fulgurante. Le système européen EUROSUR, administré par Frontex, est un pilier de la phase de détection précoce, permettant un échange d’informations en temps réel entre les pays membres via des satellites, drones et autres outils de surveillance.

La doctrine d’intervention se décompose en quatre phases distinctes, chacune avec ses propres moyens et objectifs. Le tableau suivant synthétise cette escalade contrôlée, qui constitue l’épine dorsale de la défense de l’espace aérien souverain.

| Phase | Action | Moyens utilisés |

|---|---|---|

| Phase 1 : Détection | Fusion de données multi-sources | Radars, satellites, renseignement électromagnétique (SIGINT), renseignement humain (HUMINT) |

| Phase 2 : Identification | Avertissement et sommation | Communications radio sur fréquences d’urgence, signaux visuels par aéronef intercepteur (chasseur ou drone) |

| Phase 3 : Coercition | Mesures non-létales | Tir de semonce, brouillage GPS, éblouissement par laser haute puissance, guerre électronique pour perturber les commandes |

| Phase 4 : Neutralisation | Interception physique | Tir de neutralisation par canon ou missile (en dernier recours absolu), capture par filet via un drone spécialisé, cyber-attaque pour prendre le contrôle |

Chaque phase est déclenchée sur ordre de l’autorité politique ou militaire compétente, en fonction de la qualification de la menace (comportement de l’aéronef, absence de réponse, nature hostile avérée). Cette procédure standardisée permet d’éviter les erreurs d’appréciation et d’assurer une réponse légitime et efficace, qu’il s’agisse d’un avion de ligne ayant perdu le contact radio ou d’un drone hostile en mission de reconnaissance.

Comment déployer des capteurs sismiques pour détecter les passages en forêt dense ?

Les zones de forêt dense ou de jungle sont le cauchemar de la surveillance frontalière. La végétation épaisse neutralise la plupart des capteurs optiques et offre une couverture idéale pour une infiltration pédestre. Dans ce contexte, la détection doit se faire non pas par la vue, mais par le son et la vibration. Le déploiement de champs de capteurs sismiques et acoustiques intelligents est la doctrine la plus adaptée pour reprendre le contrôle de ces zones.

Ces capteurs, de petite taille et facilement camouflables, sont conçus pour détecter les vibrations du sol générées par des pas humains ou des véhicules. Couplés à des microphones directionnels, ils permettent de créer une cartographie invisible du terrain. L’enjeu n’est pas de placer des capteurs au hasard, mais de construire une architecture de surveillance intelligente.

Cette architecture repose sur plusieurs principes clés. Les capteurs doivent être déployés en réseau maillé (mesh), où chaque nœud peut communiquer avec ses voisins. Cette redondance garantit que si un capteur tombe en panne ou est détruit, l’information trouve un autre chemin vers le centre de commandement. L’espacement, typiquement entre 50 et 100 mètres, est ajusté selon la densité de la végétation et la topographie. Surtout, l’intelligence artificielle embarquée est cruciale : des algorithmes d’apprentissage automatique sont entraînés pour différencier avec une très haute fiabilité la signature vibratoire d’un être humain de celle d’un animal ou d’un véhicule, réduisant ainsi drastiquement le taux de fausses alertes. Lorsqu’une détection est confirmée, les coordonnées GPS sont transmises à une force de réaction rapide (patrouille, équipe d’intervention par hélicoptère) pour une interception ciblée.

Pourquoi fermer une brigade de proximité est souvent un calcul économique contre-productif ?

Dans une logique purement budgétaire, la fermeture d’une brigade de gendarmerie ou d’un poste de police en zone frontalière peu dense peut sembler une économie rationnelle. C’est une grave erreur d’analyse stratégique. Chaque unité de proximité supprimée est une perte nette de capacité de renseignement humain (HUMINT) et de réactivité, deux piliers de la lutte contre les incursions et les trafics. La technologie ne peut, à elle seule, remplacer la connaissance intime du terrain et de la population que possèdent des forces implantées localement.

La présence humaine sur le terrain a un impact direct et mesurable sur l’efficacité des contrôles. Les chiffres parlent d’eux-mêmes : suite au rétablissement des contrôles aux frontières intérieures en France, les données de la DCPAF citées par le Sénat ont montré une augmentation spectaculaire, avec 106 000 interpellations et plus de 63 000 non-admissions en 2016, soit une hausse de 302 %. Ce résultat n’est pas le fruit de la seule technologie, mais de l’intensification de la présence et des contrôles humains aux points de passage et dans les zones adjacentes. Une brigade de proximité agit comme un capteur permanent, recueillant des informations informelles, notant les changements suspects et établissant un lien de confiance avec la population, qui peut devenir une source précieuse de renseignements.

Comme le souligne un expert de la Gendarmerie nationale, la mission est double : empêcher l’entrée et assurer le départ de ceux qui sont en situation irrégulière. Cette deuxième partie de la mission est quasi impossible sans une présence locale forte.

La politique de lutte contre l’immigration irrégulière poursuit deux objectifs : d’une part, empêcher les personnes non autorisées d’accéder au territoire national (contrôle aux frontières) et, d’autre part, faire partir ceux qui n’ont pas ou plus le droit d’y demeurer.

– Chef d’escadron Frédéric Lest, Direction générale de la Gendarmerie nationale

Le calcul économique de la fermeture d’une brigade ignore le coût sociétal et sécuritaire à long terme : une augmentation des trafics, un sentiment d’abandon de la part des citoyens et une perte de contrôle sur des pans entiers du territoire. L’équation est simple : moins de présence humaine, c’est moins de renseignement, moins d’interceptions et, in fine, une souveraineté affaiblie.

À retenir

- La défense frontalière n’est plus une ligne à tenir mais un volume à contrôler par une doctrine de défense dynamique.

- Aucune technologie (murs, drones, biométrie) n’est une solution miracle. La force réside dans leur intégration systémique.

- La présence humaine, source de renseignement et de réactivité, reste un pilier irremplaçable qui complète et valide les apports technologiques.

Maîtrise des frontières : les technologies biométriques suffisent-elles à stopper les infiltrations illégales ?

Les technologies biométriques (reconnaissance faciale, d’iris, empreintes digitales) sont présentées comme la solution ultime pour un contrôle des frontières infaillible. En permettant une identification quasi certaine des individus, elles semblent pouvoir rendre les frontières hermétiques. Des systèmes comme ETIAS (Système européen d’information et d’autorisation concernant les voyages) visent précisément cet objectif : filtrer en amont les voyageurs des pays exemptés de visa pour écarter ceux considérés comme un « risque migratoire » ou sécuritaire avant même leur départ. Géré par Frontex, ce système prévu pour 2024 s’inscrit dans cette logique de frontière intelligente.

Cependant, croire que la biométrie seule peut stopper toutes les infiltrations est une illusion. Cette technologie, aussi avancée soit-elle, ne représente qu’une seule couche du dispositif de défense, et elle possède ses propres vulnérabilités. Elle ne traite que les flux passant par les points de contrôle officiels, ignorant totalement les franchissements clandestins en dehors de ces points. De plus, les systèmes eux-mêmes ne sont pas invincibles et peuvent être déjoués par un adversaire déterminé et technologiquement avancé.

Les failles de la biométrie sont multiples et doivent être intégrées à la doctrine de sécurité :

- Usurpation (Spoofing) : L’utilisation de masques en silicone hyperréalistes, de lentilles de contact imprimées pour tromper la reconnaissance de l’iris, ou d’empreintes digitales en gélatine.

- Piratage des bases de données : Le vol de données biométriques permettrait de créer de fausses identités quasi parfaites ou de paralyser le système de vérification.

- Contournement : Le principe même de l’infiltration clandestine est d’éviter les points de contrôle où la biométrie est déployée.

La réponse n’est donc pas de rejeter la biométrie, mais de l’intégrer comme une brique essentielle, mais non suffisante, d’un système global. La parade consiste à implémenter une biométrie multimodale (combinant visage, iris et empreinte), à la coupler avec une analyse comportementale, à former les agents à la détection des tentatives de fraude et, surtout, à maintenir des couches de surveillance et d’interception robustes en dehors des points de contrôle. La technologie est un formidable multiplicateur de force, pas une solution magique.

L’heure n’est plus à l’acquisition de capacités isolées, mais à l’audit stratégique de leur intégration. Procédez dès aujourd’hui à l’évaluation de votre doctrine de défense territoriale à l’aune de ce modèle systémique, car la sécurité de demain se fonde sur l’intelligence du système, et non sur la hauteur des murs.