Équipements & Technologies

La sécurité des personnes, des biens et des informations repose aujourd’hui sur un écosystème technologique en constante évolution. Face à des menaces toujours plus sophistiquées, les équipements de sécurité ne se contentent plus d’être de simples barrières physiques : ils deviennent intelligents, connectés et capables d’anticiper les risques. Que vous souhaitiez protéger votre domicile, vos locaux professionnels ou vos données numériques, comprendre les technologies disponibles constitue la première étape vers une protection efficace.

Cet article vous présente un panorama complet des équipements et technologies de sécurité. Nous explorerons les grandes familles de solutions, de la vidéosurveillance aux systèmes d’alarme, en passant par le contrôle d’accès et la cybersécurité. L’objectif n’est pas de vous noyer sous le jargon technique, mais de vous donner les clés pour comprendre comment chaque technologie fonctionne, quels besoins elle répond et comment ces outils peuvent travailler ensemble pour créer un environnement véritablement sécurisé.

La vidéosurveillance : l’œil vigilant de votre sécurité

La vidéosurveillance représente probablement l’équipement de sécurité le plus visible et le plus répandu. Son principe est simple : enregistrer en continu ce qui se passe dans une zone donnée pour dissuader les intrusions et conserver des preuves en cas d’incident. Mais derrière cette apparente simplicité se cache une diversité technologique impressionnante.

Les différents types de caméras

Le choix d’une caméra dépend avant tout de l’environnement à surveiller. Les caméras dômes offrent un design discret et une protection contre le vandalisme, idéales pour les espaces publics ou commerciaux. Les caméras tubes, plus visibles, exercent un effet dissuasif plus marqué et conviennent aux périmètres extérieurs. Pour les zones sans éclairage, les modèles équipés de vision nocturne infrarouge peuvent filmer dans l’obscurité totale jusqu’à plusieurs dizaines de mètres.

La résolution constitue un autre critère fondamental. Une caméra analogique classique offre une qualité d’image limitée, tandis que les caméras IP haute définition permettent de distinguer les visages et les détails même de loin. Pensez-y comme à la différence entre une vieille photo floue et un cliché moderne ultra-net : l’une vous dira qu’il y avait quelqu’un, l’autre vous permettra de l’identifier formellement.

Stockage et accès aux images

Filmer ne suffit pas : encore faut-il conserver et pouvoir consulter les enregistrements. Les systèmes traditionnels utilisent des enregistreurs numériques locaux (DVR ou NVR) qui stockent les vidéos sur des disques durs. La capacité de stockage détermine combien de jours d’enregistrement vous pouvez conserver : quelques jours pour un petit commerce, plusieurs semaines pour un site industriel sensible.

Les solutions cloud émergent comme une alternative moderne. Vos vidéos sont stockées sur des serveurs distants sécurisés, accessibles depuis n’importe quel appareil connecté. Cette approche élimine le risque de perte des enregistrements en cas de vol ou de destruction du matériel local, mais nécessite une connexion internet stable et un abonnement récurrent.

Les systèmes d’alarme et de détection

Si la vidéosurveillance observe passivement, les systèmes d’alarme jouent un rôle actif en détectant les anomalies et en déclenchant une alerte. Ils constituent souvent la première ligne de défense d’un dispositif de sécurité complet.

Alarmes anti-intrusion

Une alarme anti-intrusion moderne combine plusieurs types de détecteurs pour couvrir tous les points d’entrée. Les détecteurs d’ouverture magnétiques, installés sur portes et fenêtres, signalent immédiatement toute ouverture non autorisée. Les détecteurs de mouvement utilisent des capteurs infrarouges pour repérer les déplacements à l’intérieur de zones définies. Certains modèles avancés intègrent même des technologies permettant de distinguer un humain d’un animal domestique, évitant ainsi les déclenchements intempestifs.

Lorsqu’une intrusion est détectée, la centrale d’alarme peut déclencher plusieurs actions simultanées : sirène assourdissante pour effrayer l’intrus, alerte sur votre smartphone, et transmission automatique à un centre de télésurveillance professionnel. C’est cette réaction immédiate et multi-canaux qui fait toute l’efficacité du système.

Détecteurs incendie et autres dangers

La sécurité ne se limite pas aux intrusions. Les détecteurs de fumée optiques ou ioniques peuvent sauver des vies en alertant dès les premières manifestations d’un incendie, souvent bien avant que les flammes ne soient visibles. Les détecteurs de monoxyde de carbone surveillent ce gaz invisible et mortel, particulièrement important si vous utilisez des appareils de chauffage à combustion.

Les détecteurs d’inondation, placés près des points d’eau sensibles (chauffe-eau, machines à laver, sous-sols), peuvent prévenir des dégâts matériels considérables. Imaginez recevoir une alerte sur votre téléphone alors que vous êtes en vacances, vous permettant de couper l’eau à distance ou de demander à un voisin d’intervenir avant que tout votre logement ne soit inondé.

Le contrôle d’accès : gérer qui entre et sort

Le contrôle d’accès répond à une question simple mais cruciale : qui a le droit d’entrer, où et quand ? Cette technologie a considérablement évolué, passant des simples clés métalliques à des systèmes sophistiqués capables de gérer des droits d’accès granulaires pour des centaines d’utilisateurs.

Les serrures connectées représentent l’évolution moderne de la serrure traditionnelle. Elles permettent de déverrouiller une porte via smartphone, code PIN ou badge, et d’enregistrer précisément qui est entré et à quelle heure. Pour une entreprise, cela signifie pouvoir donner un accès temporaire à un prestataire sans devoir gérer des clés physiques, ou désactiver instantanément l’accès d’un ancien employé.

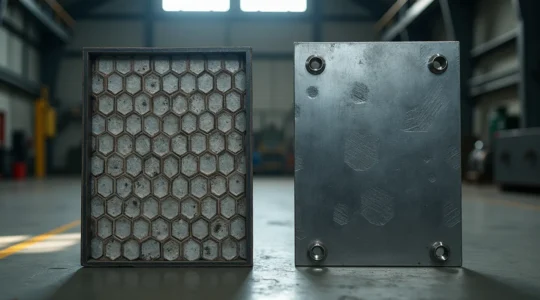

Les systèmes à badges ou cartes RFID dominent dans les environnements professionnels. Chaque utilisateur reçoit un badge unique qui ouvre uniquement les portes correspondant à ses autorisations. Un employé du service commercial n’aura pas accès au local serveur, par exemple. La biométrie (empreinte digitale, reconnaissance faciale ou de l’iris) pousse cette logique encore plus loin en éliminant tout support physique : votre corps devient votre clé, impossible à perdre ou à prêter.

L’avantage majeur de ces systèmes réside dans la traçabilité. Chaque événement (ouverture réussie, tentative refusée, porte maintenue ouverte trop longtemps) est enregistré, créant un journal d’audit précieux pour comprendre les mouvements dans vos locaux ou identifier des comportements suspects.

La cybersécurité des équipements connectés

Voici le paradoxe de la sécurité moderne : les équipements censés vous protéger peuvent devenir des portes d’entrée pour les cybercriminels s’ils ne sont pas correctement sécurisés. Une caméra connectée à internet, une serrure intelligente ou une centrale d’alarme pilotable à distance sont autant de dispositifs qui, mal configurés, peuvent être piratés.

La première règle de cybersécurité pour vos équipements de sécurité est simple : changez systématiquement les mots de passe par défaut. Des millions de caméras et de routeurs restent accessibles avec des identifiants génériques comme « admin/admin », véritables invitations ouvertes aux hackers. Utilisez des mots de passe complexes et uniques pour chaque appareil.

Le réseau sur lequel vous connectez vos équipements mérite également une attention particulière. Idéalement, vos caméras et systèmes de sécurité devraient être isolés sur un réseau dédié (VLAN), séparé de votre réseau principal et de vos appareils personnels. Ainsi, même si un dispositif est compromis, l’attaquant ne peut pas rebondir vers vos ordinateurs ou vos données sensibles.

Les mises à jour régulières du firmware (le logiciel interne de vos équipements) comblent les failles de sécurité découvertes après la commercialisation. Activez les mises à jour automatiques quand c’est possible, ou vérifiez manuellement plusieurs fois par an la disponibilité de nouvelles versions. Un équipement jamais mis à jour devient progressivement vulnérable, quelle que soit sa qualité initiale.

Comment choisir ses équipements de sécurité ?

Face à l’abondance d’options disponibles, choisir ses équipements de sécurité peut sembler intimidant. La méthode la plus efficace consiste à partir de vos besoins réels plutôt que des fonctionnalités disponibles.

Commencez par une analyse simple de votre situation. Quels sont vos points vulnérables ? Pour une maison individuelle, ce seront typiquement les portes d’entrée, les fenêtres du rez-de-chaussée et éventuellement le garage. Pour un commerce, pensez aux vitrines, aux stocks de marchandises et à la caisse. Identifiez également vos contraintes : budget disponible, configuration des lieux (possibilité de passer des câbles ?), présence d’une connexion internet fiable.

Une approche progressive est souvent la plus judicieuse. Plutôt que d’investir d’emblée dans un système complet coûteux, commencez par les protections essentielles : une alarme anti-intrusion basique ou quelques caméras aux points stratégiques. Assurez-vous toutefois de choisir des équipements évolutifs, compatibles avec des ajouts futurs. Un système fermé qui ne peut accueillir que quatre caméras maximum deviendra vite limitant.

L’interopérabilité mérite aussi votre attention. Les systèmes ouverts, basés sur des protocoles standards, permettent de combiner des équipements de différentes marques. À l’inverse, les écosystèmes propriétaires vous enferment chez un seul fabricant. Privilégiez les solutions qui communiquent entre elles : votre système de contrôle d’accès pourrait désactiver l’alarme automatiquement quand un badge autorisé est présenté, ou vos caméras pourraient commencer à enregistrer dès qu’un détecteur de mouvement s’active.

Enfin, n’oubliez pas que la technologie ne remplace pas le bon sens. Le meilleur système d’alarme du monde ne servira à rien si vous oubliez régulièrement de l’activer, et les caméras les plus sophistiquées ne compenseront pas des portes fragiles ou des fenêtres sans verrous. La sécurité efficace combine équipements technologiques et bonnes pratiques quotidiennes.

Les équipements et technologies de sécurité offrent aujourd’hui des possibilités remarquables pour protéger ce qui compte pour vous. Des caméras intelligentes capables de distinguer un visiteur d’un intrus potentiel, aux systèmes d’alarme qui alertent instantanément les secours, en passant par le contrôle d’accès granulaire et la protection contre les cybermenaces : chaque technologie répond à des besoins spécifiques. La clé réside dans la compréhension de ces outils pour construire une solution adaptée à votre situation, évolutive et véritablement efficace. Prenez le temps d’évaluer vos besoins réels, privilégiez la qualité à la quantité, et n’hésitez pas à solliciter l’expertise de professionnels pour les installations complexes.

Gilet pare-balles : comment choisir entre protection maximale (Niveau IV) et mobilité du soldat ?

Le meilleur gilet pare-balles n’est pas celui qui arrête le plus de projectiles, mais celui qui vous permet de remporter le combat et de survivre à la mission. Le poids excessif d’une protection de Niveau IV n’est pas seulement un…

Lire la suite

Blindages composites vs acier : le duel du ratio poids/protection pour les véhicules de combat

La supériorité d’un blindage ne se mesure plus uniquement à son ratio poids/protection, mais à sa performance sur l’intégralité de son cycle de vie opérationnel. Les composites offrent un avantage tactique décisif en termes de poids, mais leur durabilité et…

Lire la suite

Réseaux de communication chiffrés : comment maintenir le débit sous brouillage intense ?

La survie des communications tactiques ne repose pas sur un chiffrement inviolable, mais sur une agilité spectrale et une discrétion électromagnétique constantes. Le saut de fréquence (Frequency Hopping) dissuade l’écoute, mais l’analyse de trafic peut toujours révéler vos positions et…

Lire la suite

Observation tous temps : pourquoi le radar à synthèse d’ouverture (SAR) est indispensable quand l’optique échoue ?

La véritable puissance du SAR ne réside pas dans sa capacité à « voir » à travers les nuages, mais à *mesurer* la physique d’une scène, offrant des informations inaccessibles à l’imagerie optique. La reconnaissance de cibles se base sur leur signature…

Lire la suite

Satellites modernes : comment les constellations en orbite basse (LEO) changent la doctrine militaire ?

Contrairement à l’idée reçue d’un espace où chaque satellite est un actif stratégique à protéger à tout prix, la révolution LEO impose une nouvelle doctrine : celle de la résilience systémique et de l’attrition soutenable. La prolifération de satellites peu…

Lire la suite

Drones militaires : la saturation par l’essaim est-elle la fin des blindés lourds ?

La véritable menace des drones n’est pas leur technologie, mais l’insoluble guerre d’usure économique qu’ils imposent aux armées conventionnelles. Chaque missile coûteux tiré sur un drone bon marché est une défaite financière qui épuise les capacités de défense. Les contre-mesures…

Lire la suite

Radars de nouvelle génération : comment détecter un missile hypersonique volant à Mach 5 ?

Contrairement à l’idée reçue d’une course à la puissance, la détection des cibles hypersoniques et furtives repose sur des tactiques de ‘guerre passive’ et l’exploitation intelligente de tout le spectre électromagnétique. Éteindre son propre émetteur radar (détection passive) est la…

Lire la suite

Détecter l’indétectable : la révolution des capteurs optroniques pour la suprématie nocturne

Contrairement à l’idée reçue, la suprématie sur le champ de bataille nocturne ne vient pas d’un simple capteur « plus puissant », mais de la maîtrise physique des différentes bandes spectrales et des arbitrages technico-opérationnels. Le choix entre infrarouge refroidi et non-refroidi…

Lire la suite

Anticiper les cybermenaces : pourquoi l’IA est devenue indispensable pour détecter les anomalies réseaux ?

L’intelligence artificielle ne se contente plus d’accélérer l’analyse de sécurité ; elle la transforme en passant d’une détection réactive (chercher l’attaque) à une anticipation prédictive des menaces inconnues (définir la normalité). La modélisation comportementale (baselining) permet à l’IA d’identifier des…

Lire la suite

Guerre dans l’espace numérique : comment protéger l’opinion publique des campagnes de désinformation massives ?

Face aux campagnes de désinformation, croire que le simple démenti ou le fact-checking suffit est une erreur stratégique. La véritable bataille n’est pas celle de la vérité contre le mensonge, mais une guerre cognitive pour la suprématie narrative. Gagner implique…

Lire la suite